Mi történt?

Péntek (május 12.) délután egy zsarolóvírus (WannaCry vagy WanaCrypt0r 2.0) kezdett szokatlan intenzitással terjedni az Interneten, és világszerte számos banknál, kórháznál és távközlési vállalatnál okozott üzleti hatással járó kiesést, incidenst péntek este.

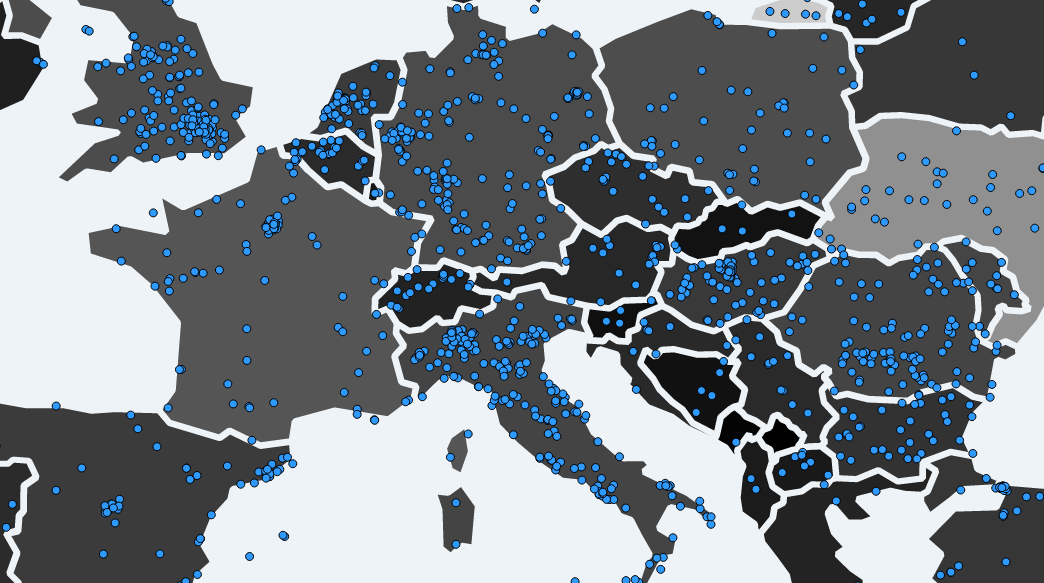

Szombat reggelig 100 országban 125.000 fertőzött számítógép vált ismertté (frissítés: vasárnap 17:30-kor 237.000), közte magyar számítógépek is. Az eset súlyát jelzi, hogy ha csak a fertőzött gépek használóinak 1%-a fizeti ki a feloldásért kért 300 dollárt a vírussal zsarolóknak, az is több mint 100 millió forint lenne.

Magyarország nem volt a támadás fókuszában, de vannak magyar fertőzések, sőt a fertőzöttebb országok közé sorolható. Érdekes ugyanakkor, hogy míg a zsarolóvírus számos nyelven, például szlovákul, lettül, csehül is tud, magyar nyelvre nem adaptálták.

Forrás: https://intel.malwaretech.com/botnet/wcrypt/?t=24h&bid=all

A vírus három dolgot tesz a régi vagy nem frissített Windows operációs rendszert futtató számítógépeken.

- Kihasználva egy ismert hibát a Server Message Block/SMB protokoll Windows-os implementációjában, átveszi az irányítást a számítógép felett: elindít számos folyamatot, amelyekkel a fájlok hozzáférési jogait változtatja meg, és kommunikál a tor hálózaton elérhető szolgáltatásokkal, így átadva az irányítást a fertőzött gép felett.

- Titkosítással használhatatlanná teszi a felhasználói fájlok gyakori formátumait (MS Office, képek, forráskódok, archív fájlformátumok, virtuális gépek fájljai, certificate-ek). A titkosítás feloldható, azonban a vírus terjesztői pénzt (300-600 dollár) kérnek a titkosítás feloldásáért.

- A vírus meglepően hatékonyan terjeszti magát a vállalati hálózaton keresztül, bár más, kevésbé intenzív terjedési módjai is léteznek, például e-mailben küldött és fertőzött fájlokkal is terjedhet.

A vírus csak Windows-t használó számítógépeken terjed, kihasználva a régóta meglévő, de csak április közepén ismertté vált hibát. Ugyan erre a hibára már március közepe óta létezik javítás, de ha ez még nem került telepítésre, vagy ha a számítógépen már nem támogatott Windows verzió, például XP, Windows 7 vagy 8*, esetleg Windows Server 2003 van, a számítógép kockázatnak van kitéve. A márciusi hibajavítást tartalmazó számítógépek nincsenek veszélyben.

*Korrekció: a Windows 7 ugyan nem támogatott verzió, de az újabb processzoron futó változatokra van javítás. A Windows 8.1 támogatott rendszerként szintén rendelkezik javítócsomaggal, a Windows 8 viszont nem.

A terjedés intenzitása szokatlanul magas azokban a vállalati hálózatokban, ahol számos, fent leírt kockázatnak kitett számítógép van egymással kapcsolatban.

A vírus terjedését péntek éjjel megfékezték azzal, hogy egy biztonsági szakértő regisztrált egy domain-t, ami a vírus irányításában kulcsszerepet játszik, és így átvette az irányítást a vírus felett. A hatás azonban ideiglenes, várható, hogy újabb mutánsok ezt a lépést kikerülik.

Az ismert antivirus cégek időközben megjelentették a vírust felismerő és esetenként eltávolítását elvégző frissítéseiket (például: Symantec, Kapersky), és reagált a magyar állam is. Számos helyen ideiglenes intézkedésekkel, a hálózati hozzáférés korlátozásával vagy a számítógépek kikapcsolásával védekeztek.

Mit tehetek?

Ennél a vírusnál csak a Windows operációs rendszert használó számítógépek esetén van szükség lépésekre.

Ha még nem jelent meg a vírus...

Azonnal...

frissítsük a számítógépeken és más védelmi rendszereken futó programokat

- Frissítsünk és kövessük a Microsoft javaslatát a frissítések alkalmazásáról. A helyzet komolyságát jellemzi, hogy kivételesen, a már nem támogatott Windows XP-hez, Windows 7-hez 8-hoz (*) és a Windows Server 2003-hoz is kiadott a Microsoft egy javítást. A Windows 7-hez ugyanakkor továbbra sincs javítás.

*Korrekció (és köszönet a figyelmes olvasóknak): A Windows 7-hez van javítócsomag, valamint a Windows 8-ra nem, de a Windows 8.1-re támogatott rendszerként március óta rendelkezésre áll a javítás. - Antivírus program frissítése és futtatása

- Ha több, hálózaton lévő számítógépet kell védeni, akkor blokkoljuk az SMB protokoll által használt hálózati portokat a hálózaton.

- Behatolásvédelmi rendszer és szoftver frissítése

- Ellenőrizzük, hogy legyen a felhasználói adatokról mentés, jó állapotban és a vírustól védett helyen, és nézzük át a verziókezelő rendszerek védettségét és állapotát is.

Középtávon...

a védekezés leghatékonyabb módja a felhasználói fájlok másolatainak biztonságos tárolása egy elkülönített helyen

- Rendszeresen mentsük a felhasználói fájlokat és ellenőrizzük a visszaállítást.

- Használjunk verziókezelőt, amivel szükség esetén vissza tudunk állítani korábbi időpontból nem sérült fájlokat.

- Használjunk felhő alapú szolgáltatást, ahol az adatfájlok általában visszaállíthatók korábbi verziókra.

Ha valahol megjelent a vírus:

- Informáljuk a felhasználókat a kockázatról és a korlátozó intézkedésekről

- Izoláljuk és korlátozzuk amire lehetőségünk van: távolítsuk el a hálózatról a fertőzött gépeket, ideiglenes megoldásként kapcsoltassuk ki őket. Korlátozzuk az SMB alapú kommunikációt megengedő hálózati kapcsolatot, és SMB alapú szolgáltatásokat (fájl- és mappamegosztás, nyomtató megosztás).

- Frissítsük a központi antivírus és behatolásvédelmi rendszereket.

- Frissítsük és ellenőrizzük a nem fertőzött számítógépeket operációs rendszerét és antivírus alkalmazásait.

- Állítsuk vissza a korrupt adatokat mentésből vagy a verziókezelő rendszerekből

- Tanuljunk belőle: részletesen és precízen tárjuk fel, hogy mi történt, miért következett be a vírusfertőzés, és azonosítsuk a szükséges változtatásokat, elkerülve a következő esetet.

- Dokumentáljunk: ellenőrizzük és frissítsük az üzleti folytonossági és katasztrófavédelmi terveinket, mert ha minden helyes és pontos lett volna a leírtakból, akkor nem lehetett volna incidens egy vírustámadásból.

Továbbiak

Az esetnek nincs vége, csak normalizálódik a helyzet.

Valós idejű térkép a felbukkanó friss fertőzésekről: https://intel.malwaretech.com/WannaCrypt.html

Összefoglalók, elemzések:

- Kormányzati Eseménykezelő Központ: http://tech.cert-hungary.hu/vulnerabilities/CH-14033

- Cisco:http://blog.talosintelligence.com/2017/05/wannacry.html

- Microsoft: https://blogs.technet.microsoft.com/msrc/2017/05/12/customer-guidance-for-wannacrypt-attacks

- Ars Technica: https://arstechnica.com/security/2017/05/an-nsa-derived-ransomware-worm-is-shutting-down-computers-worldwide/

- Malware Tech: https://twitter.com/MalwareTechBlog